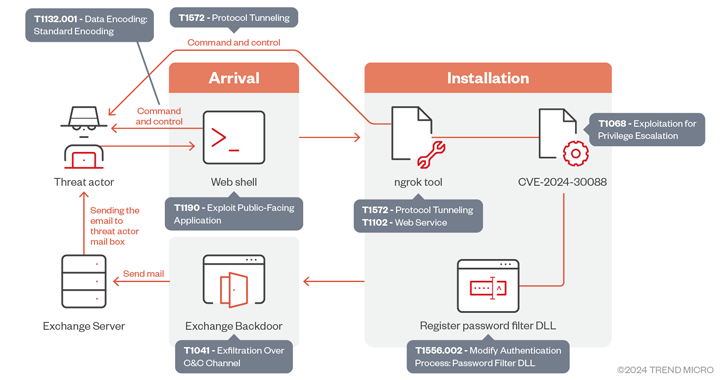

ইরান-ভিত্তিক হুমকি গ্রুপ OilRig, যা APT34, Crambus, Cobalt Gypsy, GreenBug, Hazel Sandstorm (পূর্বে EUROPIUM) এবং Helix Kitten নামেও পরিচিত, সম্প্রতি Windows Kernel-এর একটি প্রিভিলেজ এসক্যালেশন (escalation) দুর্বলতাকে (CVE-2024-30088) কাজে লাগিয়ে সংযুক্ত আরব আমিরাত (UAE) এবং বৃহত্তর উপসাগরীয় অঞ্চলকে লক্ষ্য করে সাইবার গুপ্তচরবৃত্তি অভিযান পরিচালনা করছে। এই দুর্বলতাটি Microsoft জুন ২০২৪-এ Patch করে দিয়েছে, তবে এই দুর্বলতার শিকার হওয়া প্রতিষ্ঠানগুলোকে লক্ষ্য করে আক্রমণগুলো অব্যাহত রয়েছে।

সাইবার নিরাপত্তা গবেষণা প্রতিষ্ঠান Trend Micro-এর বিশেষজ্ঞরা জানিয়েছেন যে, OilRig অত্যন্ত পরিশীলিত কৌশল ব্যবহার করছে, যার মধ্যে একটি নতুন ধরনের ব্যাকডোর অন্তর্ভুক্ত রয়েছে। এই ব্যাকডোরটি Microsoft Exchange সার্ভারকে টার্গেট করে এবং এর মাধ্যমে প্রমাণপত্র (ক্রেডেনশিয়াল) চুরি করা হয়। আক্রমণকারীরা STEALHOOK নামের এই ব্যাকডোরটি ব্যবহার করে সংগৃহীত ডেটা চুরি করে এবং ইমেইলের মাধ্যমে নিজেদের নিয়ন্ত্রণাধীন ঠিকানায় পাঠায়। OilRig পূর্বেও Microsoft Exchange সার্ভারকে লক্ষ্য করে আক্রমণ চালিয়েছে, তবে এবার তারা নতুন দুর্বলতাগুলোর সাথে পুরনো কৌশলগুলোকেও ব্যবহার করছে। CVE-2024-30088 নামক দুর্বলতাটি Windows Kernel-এর মধ্যে অবস্থিত এবং এটি একটি প্রিভিলেজ এসক্যালেশন ত্রুটি। আক্রমণকারীরা একটি রেস কন্ডিশন জিততে পারলে SYSTEM প্রিভিলেজ অর্জন করতে পারে, যা তাদের সিস্টেমের উপর পূর্ণ নিয়ন্ত্রণ প্রদান করে।

OilRig-এর আক্রমণগুলো সাধারণত একটি দুর্বল ওয়েব সার্ভারকে টার্গেট করে শুরু হয়। প্রথমে তারা ওয়েব সার্ভারে একটি ওয়েব শেল ড্রপ করে এবং এর মাধ্যমে সিস্টেমে প্রবেশের পথ তৈরি করে। এরপর তারা ngrok নামের একটি রিমোট ম্যানেজমেন্ট টুল ব্যবহার করে নিজেদের অবস্থান স্থায়ী করে এবং নেটওয়ার্কের অন্যান্য অংশে ছড়িয়ে পড়ে। এই প্রক্রিয়াটি আক্রমণকারীদের দীর্ঘমেয়াদী উপস্থিতি বজায় রাখতে সাহায্য করে, যা তাদের আরও তথ্য চুরি এবং সিস্টেম নিয়ন্ত্রণের সুযোগ দেয়।

এই আক্রমণের অন্যতম গুরুত্বপূর্ণ দিক হলো প্রিভিলেজ এসক্যালেশন দুর্বলতাকে কাজে লাগিয়ে আক্রমণকারীরা পাসওয়ার্ড চুরি করছে। OilRig বিশেষভাবে psgfilter.dll নামে একটি পাসওয়ার্ড ফিল্টার পলিসি DLL ড্রপ করছে, যা ডোমেইন ব্যবহারকারীদের এবং স্থানীয় মেশিনের অ্যাকাউন্টগুলোর সংবেদনশীল প্রমাণপত্র (পাসওয়ার্ড) সংগ্রহ করতে সক্ষম।

গবেষকরা জানিয়েছেন, এই DLL ব্যবহার করে আক্রমণকারীরা পাসওয়ার্ডগুলোকে প্লেইনটেক্সট আকারে সংগ্রহ করে এবং পরে তা এনক্রিপ্ট করে নিজেদের কাছে পাঠায়। তারা আরও জানিয়েছেন যে, এই কৌশলটি ২০২২ সালের ডিসেম্বরেও ব্যবহৃত হয়েছিল, যখন OilRig মধ্যপ্রাচ্যের বিভিন্ন সংস্থায় MrPerfectionManager নামের আরেকটি ব্যাকডোর ব্যবহার করেছিল। তবে, সাম্প্রতিক আক্রমণে তাদের কার্যক্রম আরও পরিশীলিত হয়েছে এবং তারা বিভিন্ন দুর্বলতা কাজে লাগিয়ে বড় মাপের আক্রমণ পরিচালনা করছে।

OilRig-এর সাম্প্রতিক কার্যক্রমগুলো থেকে স্পষ্ট যে, তারা ভূ-রাজনৈতিকভাবে সংবেদনশীল অঞ্চলগুলোর গুরুত্বপূর্ণ অবকাঠামোতে দীর্ঘমেয়াদী উপস্থিতি তৈরি করতে চায়। তাদের লক্ষ্য হলো এই প্রতিষ্ঠানগুলোকে ভবিষ্যতে আরও বড় আক্রমণের জন্য ব্যবহার করা। বিশেষজ্ঞদের মতে, তারা এই অঞ্চলের শক্তিশালী অবকাঠামোকে দুর্বল করে তুলতে চাইছে, যা বিভিন্ন ধরনের গুপ্তচরবৃত্তি এবং তথ্যচুরির জন্য ব্যবহৃত হতে পারে। Trend Micro-এর গবেষকরা বলছেন, তাদের সাম্প্রতিক কার্যক্রমে দেখা যাচ্ছে যে, Earth Simnavaz (OilRig) মূলত উপসাগরীয় অঞ্চলের গুরুত্বপূর্ণ অবকাঠামোর ওপর ফোকাস করে কাজ করছে। তাদের উদ্দেশ্য হলো দীর্ঘমেয়াদী উপস্থিতি তৈরি করা, যা পরবর্তীতে বড় ধরনের আক্রমণ চালানোর জন্য ব্যবহার করা যেতে পারে।

এই সাইবার আক্রমণগুলোর পরিপ্রেক্ষিতে সাইবার নিরাপত্তা বিশেষজ্ঞরা সংস্থাগুলোকে সতর্ক করেছেন। তারা পরামর্শ দিচ্ছেন, যেসব প্রতিষ্ঠান এখনও CVE-2024-30088 দুর্বলতাটি Patch করেনি, তাদের দ্রুত এই Patch ইনস্টল করা উচিত। পাশাপাশি, তাদের Exchange সার্ভার এবং অন্যান্য গুরুত্বপূর্ণ সিস্টেমগুলোতে নিয়মিত নিরাপত্তা পরীক্ষা চালিয়ে দুর্বলতা শনাক্ত করার ওপর জোর দেওয়া হচ্ছে।

OilRig-এর এই আক্রমণগুলো প্রমাণ করে যে, মধ্যপ্রাচ্যের ভূ-রাজনৈতিকভাবে গুরুত্বপূর্ণ অঞ্চলের সাইবার নিরাপত্তা এখনও ঝুঁকির মুখে রয়েছে। তারা অত্যন্ত পরিশীলিত এবং সুপরিকল্পিত কৌশলে কাজ করছে, যা ভবিষ্যতে আরও বড় ধরনের সাইবার আক্রমণের ইঙ্গিত দেয়।