Really Simple Security (RSS) প্লাগইনটির মধ্যে একটি গুরুতর সুরক্ষা দুর্বলতা প্রকাশ পেয়েছে, যা ৪ মিলিয়নেরও বেশি WordPress সাইটকে বিপদের মুখে ফেলতে পারে। এই দুর্বলতাটি CVE-2024-10924 নামে চিহ্নিত, যার CVSS স্কোর ৯.৮। যদি এই দুর্বলতা কাজে লাগানো হয়, তবে আক্রমণকারীরা প্রভাবিত সাইটগুলোর পুরো প্রশাসনিক অ্যাক্সেস পেতে পারে, যা পরবর্তীতে আরও ক্ষতিকর কার্যক্রমের সুযোগ দিতে পারে।

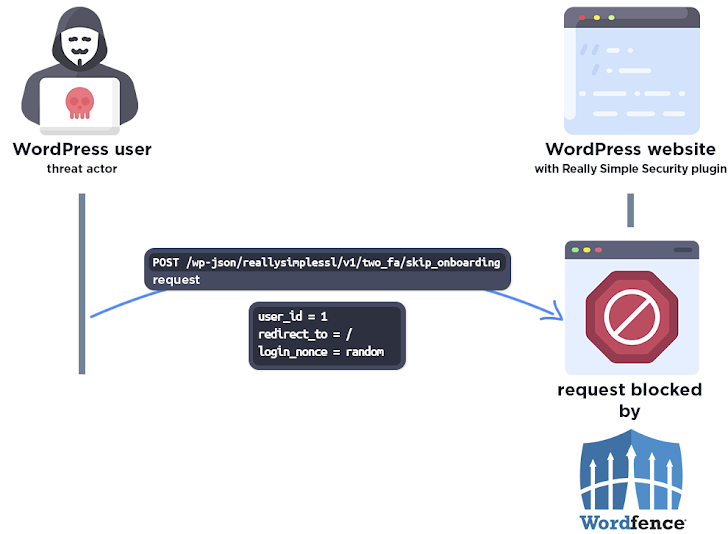

এই দুর্বলতার কারণ হলো Really Simple Security (RSS) প্লাগইনের ৯.০.০ থেকে ৯.১.১.১ সংস্করণগুলির মধ্যে একটি অথেন্টিকেশন বাইপাস, যা বিশ্বব্যাপী বহু WordPress প্রশাসক দ্বারা সুরক্ষা বৈশিষ্ট্য যেমন দুই স্তরের প্রমাণীকরণ (2FA) বাস্তবায়নে ব্যবহৃত হয়। সমস্যা সৃষ্টি হয়েছে একটি check_login_and_get_user ফাংশনে ভুল ত্রুটি পরিচালনার কারণে। যখন 2FA সক্রিয় থাকে, ফাংশনটি ব্যবহারকারীর পরিচয় সঠিকভাবে যাচাই করতে ব্যর্থ হয়, যার ফলে অবাঞ্ছিত আক্রমণকারীরা যেকোনো ব্যবহারকারী, এমনকি প্রশাসক হিসাবেও লগইন করতে পারে।

এই অথেন্টিকেশন বাইপাস দুর্বলতা বিশেষভাবে চিন্তার কারণ, কারণ এটি একটি বৃহৎ স্কেল স্বয়ংক্রিয় আক্রমণে ব্যবহার করা যেতে পারে যা WordPress সাইটগুলিকে লক্ষ্য করে। এই ঝুঁকি আরও বেড়ে যায়, কারণ দুর্বলতা ফ্রি এবং প্রিমিয়াম উভয় সংস্করণেই বিদ্যমান। ২০২৪ সালের ৬ নভেম্বর, দুর্বলতাটি সঠিকভাবে প্রকাশ করা হয় এবং ১২ নভেম্বর ৯.১.২ সংস্করণে প্লাগইনটির জন্য প্যাচ প্রকাশ করা হয়। ঝুঁকি কমানোর জন্য WordPress.org প্লাগইনটির নির্মাতাদের সাথে কাজ করে দুর্বল সংস্করণগুলি ব্যবহার করা সমস্ত সাইটে একটি বাধ্যতামূলক আপডেট পাঠিয়েছে।

সাইবার সুরক্ষা প্রতিষ্ঠান Wordfence, যা দুর্বলতাটি উন্মোচন করেছে, তারা জোর দিয়েছে যে এটি আক্রমণকারীদের জন্য ব্যাপক ক্ষতির কারণ হতে পারে, বিশেষ করে যদি আক্রমণটি স্বয়ংক্রিয়ভাবে চালানো হয়।

Credit: Wordfence

Really Simple Security প্লাগইনটি WordPress সাইটে প্রায়শই ব্যবহৃত হয়, এর সুরক্ষা বৈশিষ্ট্য যেমন লগইন সুরক্ষা এবং দুর্বলতা শনাক্তকরণ সরঞ্জামগুলির জন্য। তবে, এই দুর্বলতা একটি স্মরণ করিয়ে দেয় যে তৃতীয় পক্ষের প্লাগইনগুলি ব্যবহার করার সময়, বিশেষ করে যখন তাদের 2FA এর মতো বৈশিষ্ট্য সঠিকভাবে বাস্তবায়িত না হয়, তখন তা কীভাবে ঝুঁকির সৃষ্টি করতে পারে।

সম্প্রতি WPLMS Learning Management System এ (CVE-2024-10470) একটি গুরুতর দুর্বলতা পাওয়া গেছে, যা আক্রমণকারীদের গুরুত্বপূর্ণ ফাইল যেমন wp-config.php মুছে ফেলার সুযোগ দেয়। এটি সাইট হাইজ্যাক বা সম্পূর্ণ নিয়ন্ত্রণ নেওয়ার ঝুঁকি তৈরি করতে পারে। এই ধরনের দুর্বলতাগুলি WordPress ব্যবহারকারীদের জন্য বড় হুমকি এবং দ্রুত আপডেট বা প্যাচ প্রয়োগ করার গুরুত্বকে আরও স্পষ্ট করে।

WordPress প্রশাসকদের জন্য উপদেশ হলো, তারা যেন নিশ্চিত হন যে তারা ৯.১.২ বা তার পরবর্তী সংস্করণ চালাচ্ছেন, যাতে এই গুরুতর দুর্বলতা থেকে সুরক্ষিত থাকতে পারেন। যেহেতু এই দুর্বলতা ব্যবহার করে স্বয়ংক্রিয় আক্রমণ সম্ভব, তাই সাইটগুলিকে নিরাপদ রাখতে অবিলম্বে পদক্ষেপ নেওয়া অত্যন্ত জরুরি।